Авиапираты пытаются уводить самолеты с курса, используя спуфинг и джамминг

Авиапираты, предположительно йеменские хуситы, перехватили навигацию самолета израильской компании El Al, который вез 250 пассажиров. Все закончилось благополучно. Эксперты говорят, что в принципе от таких атак не защищен никто, но в российских авиакомпаниях с безопасностью дело обстоит лучше. Mashnews выяснял, может ли оборудование для перехвата управления самолетом стоить дешевле Iphone.

Не только El Al

Попытка изменить курс израильского самолета, который вез 250 пассажиров по маршруту Пхукет (Таиланд) - Тель-Авив произошла в небе над Сомалилендом (частично признанное государство в границах Сомали) 18 февраля. В Израиле считают, что к этому могут быть причастны либо исламисты самого Сомалиленда, либо йеменские хуситы из группировки «Ансар Аллах».

Пилоты самолета увидели на бортовом компьютере измененный маршрут, которого изначально в полетном плане не было. Им показалось это странным, они связались с диспетчерами, чтобы уточнить, меняется ли их маршрут. Те подтвердили, что таких указаний не давали, после чего пилоты самостоятельно вернули изначальный маршрут в полетный план.

В El Al заявили, что не считают атаку направленной именно против них. И сообщили, что подобное случалось в том же регионе с другими бортами, принадлежащими неизраильским авиакомпаниям. По данным портала Walla!, за неделю произошло минимум два подобных инцидента с самолетами, выполняющими рейсы в Таиланд.

Opsgroup (международная организация, объединяющая 8 тысяч пилотов и диспетчеров) зафиксировала более 50 подобных инцидентов в период с середины октября по середину ноября 2023 года. Атаки происходили над территориями Ближнего Востока.

Несмотря на то, что инцидент был ожидаем, предотвратить его не пытались. Оказалось, что это невозможно из-за «дыры» в системе передачи данных. Эксперты подчеркивают серьезность проблемы, указывая на «фундаментальный дефект в конструкции авионики».

Спуфинг и джамминг

На большинстве самолетов стоит ACARS (по-русски – Адресно-отчетная система авиационной связи). Это система связи, применяемая в авиации для передачи коротких сообщений между летательным аппаратом и наземными станциями, либо через прямую радиосвязь, либо через спутники.

Через эту систему можно передавать сведения о погоде и об изменении плана полета. Это и произошло над Сомали.

Дело в том, что когда систему разрабатывали, а это 1970-е, о кибербезопасности не думали. Данные в ACARS передаются по УКВ-диапазону (ультракороткие волны), к которому очень легко подключиться. Единственная защита - бортовой анализатор, который воспринимает сигналы, адресованные только ему, так как настроен на определенный сервер. Однако серверов может быть несколько, они между собой не связываются, то есть один – настоящий - не знает, какие данные передает другой, который может быть сервером злоумышленника.

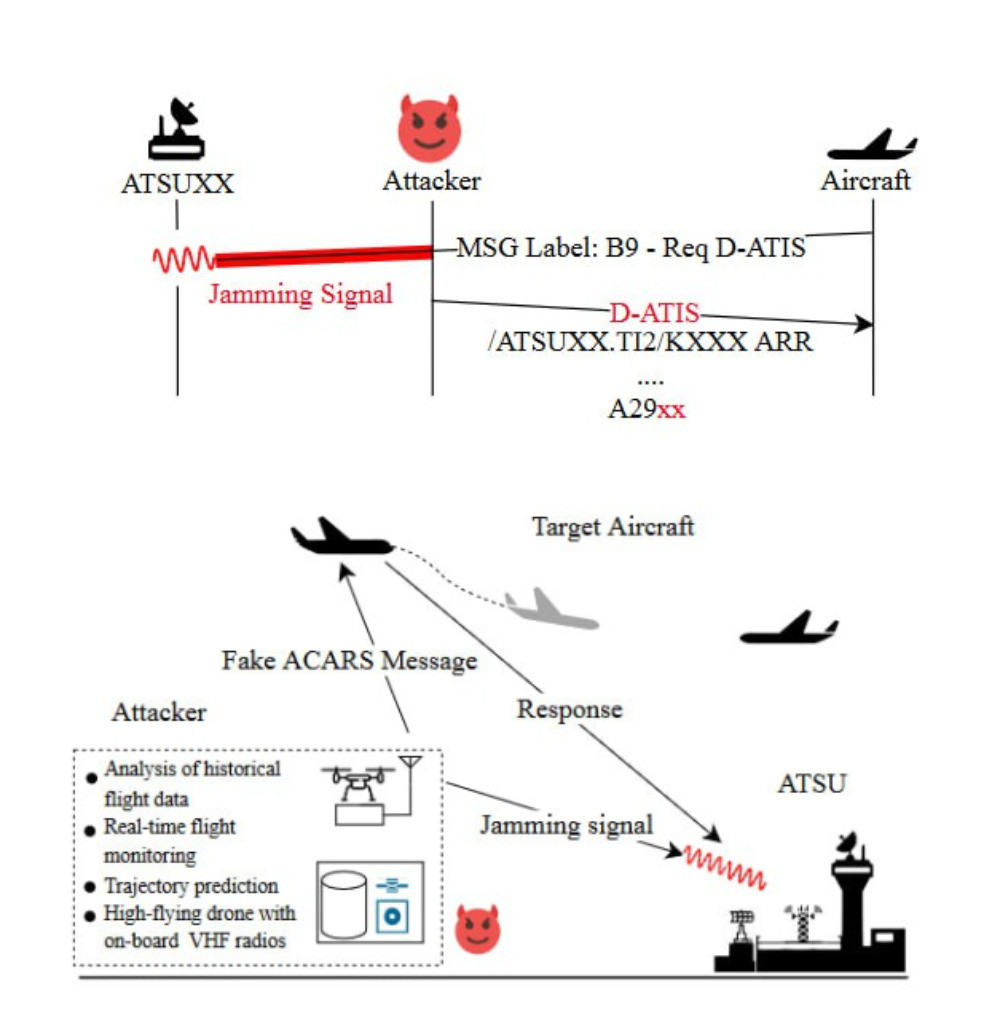

Взлом происходит при помощи технологии SDR — Software-defined radio. Платы SDR могут генерировать радиосигнал в широком диапазоне частот, вплоть до 6 ГГц. Устройство создает помехи самолету, при которых он теряется в пространстве (только для некоторых приборов), это называется джамминг.

Следующий этап - спуфинг, проще говоря, перехват. Активно применяется в ходе борьбы с беспилотниками. В случае с БПЛА успешный спуфинг означает полный перехват борта. Оператор больше не контролирует дрон и его «уводят». Подробно о том, как это происходит и что операторы делают, чтобы противостоять «уводу», Mashnews рассказывал в материале с форума «Дронница».

Как работает джаминг. Схемы из исследования Колледжа компьютерных наук

Бюджетный терроризм

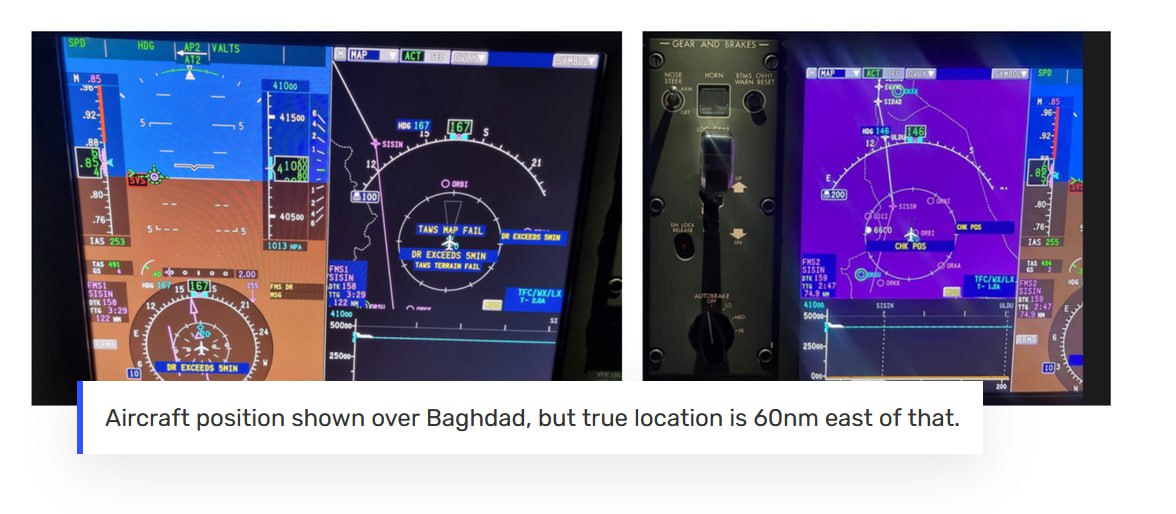

Хотя El Al говорит, что ни о какой угрозе безопасности в случае со взломом системы их самолета речи не шло, в схожей ситуации все может обернуться иначе - в случае плохой видимости и не такой топорной атаки.

Во-первых, в случае El Al курс был изменен резко и сразу, и это заметили пилоты. Но злоумышленники могли отклонять самолет постепенно. Во-вторых, подобное можно проделывать с несколькими бортами одновременно, летящими в относительной близости друг от друга и привести их в одну точку, рассчитывая на столкновение.

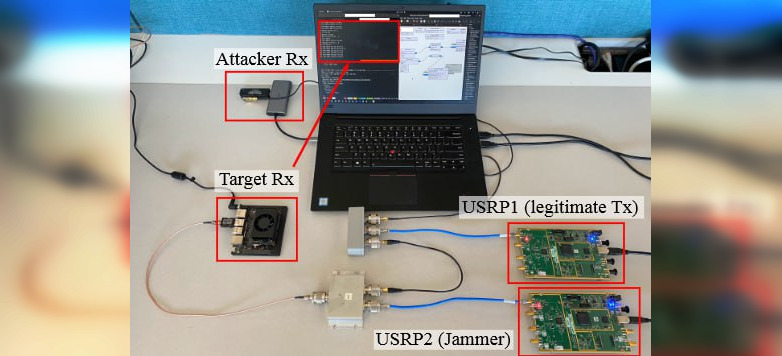

Стоит оборудование для таких «развлечений», согласно исследованию ученых Колледжа компьютерных наук (Бостон), около 864 долларов. Это дешевле премиальных смартфонов - к примеру, новый Iphone 15Pro стоит 999 долларов. Аппаратура для подключения к курсо-глиссадной системе сейчас обойдется где-то в 600 долларов.

Имея плату SDR и усилитель на несколько ватт, можно передавать данные о несуществующем в небе самолете, или короткой импульсной помехой «портить» оригинальный сигнал и передавать следом фейковое сообщение. Именно так сделали атаковавшие израильский самолет над Сомали.

Как пишут исследователи в своем заключении, главная защита от такого вида атак - пилоты. Учитывая их подготовку, вероятность того, что подобная атака приведет к непоправимым последствиям, - низкая. Однако в случае массированной атаки на борт, одновременно - на серверы, курсо-глиссадную систему, систему GPS и систему предотвращения столкновений, это может быть очень опасно.

Злоумышленникам тоже непросто - воздействовать на самолет можно в ограниченном радиусе, и нужно все успеть, пока борт из него не вылетел. Тут пиратам может помочь беспилотник как ретранслятор.

Аппаратура для джаминга / Колледж компьютерных наук

Игра в кошки-мышки

Джаминг, как и спуфинг, используется в целях защиты от БПЛ в зоне СВО. Началось это, правда, задолго до 24 февраля 2022 года. Активно джаминг использовали российские военные в Сирии. На одной из баз они разместили ретрансляторы, которые «глушили» GPS на дронах террористов, это мешало и гражданским бортам в Израиле.

Подобное практиковал и Иран, которому удалось посадить американский БПЛА RQ-170 на своей территории.

Как отмечают эксперты журнала «Глонасс», противостояние такому «дешевому» способу воздействия на GPS могут быть очень дорогим и при этом не очень эффективным. Главная ставка делается на обучение пилотов.

«По мере того, как GPS-интерференционные атаки становятся все более сложными, технические решения должны будут постоянно обновляться, создавая игру в кошки-мышки. Долгосрочным решением, которое также обсуждалось, была разработка второго уровня аутентификации, который помог бы проверить, не подделан ли сигнал GPS. По словам источников, эта технология была разработана в рамках европейской программы Galileo, но широко не используется. Регулирующие органы заявили, что маловероятно, что будут внесены какие-либо изменения в темпы сертификации технологий, утвердить их в гражданской авиации можно будет, вероятно, лет через десять», - говорят эксперты.

Так выглядит на приборах самолета «сбитое местоположение» / Opsgroup

ACARS защищать бессмысленно

Не все эксперты верят, что полный перехват управления гражданским самолетом возможен.

«Теоретически возможно немного влиять на часть сигналов навигационной информации, которую «потребляет» автопилот самолёта, но о полном перехвате управления не может быть и речи. В конце концов, перевод самолета на режим ручного управления (direct mode) легко это всё парирует, даже если перехват каким-то образом получится», - говорит основатель системы безопасности полетов RunAvia Андрей Патраков.

«Опубликованные (в исследовании Колледжа компьютерных наук - прим. ред.) фотографии аппаратуры с ноутбуком, которые якобы использовались, выглядят как маломощное оборудование для управления хоббийным беспилотником уровня немного сложнее простой авиамодели. Возможно, есть часть оборудования в виде мощных антенн с мощными усилителями сигнала, которых нет на опубликованных фотографиях», - считает Патраков.

Эксперты АО «Навигатор» (разрабатывает авионику для российских самолетов) отмечают, что система ACARS, которую использует авиакомпания El Al, устарела.

«ACARS - это связь пилота с авиакомпанией, системы предоставляется двумя компаниями - SITA и ARINC (в РФ работала «подпольно» до 2022 года). Там действительно очень старые и беззащитные протоколы. В мире уже начата замена ACARS на VDL2 как часть сетей ATN (с адекватной защитой). Насколько нам известно, загрузка/корректировка полетных заданий через ACARS никем (в здравом уме) не выполняется», - говорят в компании.

В России есть оборудование, которое позволяет перехватывать и декодировать сообщения ACARS, в 98% случаях успешно удается считывать сообщения от авиалайнеров своим авиакомпаниям о количестве пассажиров (по категориям) и багажа, объясняют специалисты.

«ACARS защищать бессмысленно. Он очень старый. Надо использовать сети ATN и VDL2. Конфигурация (нашего оборудования) создавалась для оценки реального использования ACARS на УКВ, который официально не имел разрешения и не был развернут в РФ», - отметили в «Навигаторе».